Vulnerabilidad XSS del complemento SEOPress de WordPress

[ad_1]

Wordfence, una compañía de programa de seguridad de WordPress, ha anunciado detalles de una puerta de inseguridad en el habitual software SEO de WordPress SEOPress. Antes del anuncio, WordFence compartió los detalles de la puerta de inseguridad con los editores de SEOPress, quienes inmediatamente solucionaron el problema y lanzaron un parche para solucionarlo.

Según WordFence:

"Este error permitió a un agresor inyectar scripts web arbitrarios en un portal de internet vulnerable que se ejecutaría cada vez que un usuario accede a la página Todas las publicaciones".

El sitio web de la Base de datos de puerta de inseguridad nacional del gobierno de EE. UU. Contó la calificación de la CNA (Autoridad de numeración CVE) proporcionada por Wordfence para la puerta de inseguridad de SEOPress como una calificación media y una puntuación de 6,4 en una escala de 1 a 10.

propaganda

Lee abajo

La lista de inseguridades se clasifica como:

"Neutralización indebida de las entradas durante la creación del página web (" secuencias de comandos entre sitios ")"

La vulnerabilidad afecta a las ediciones 5.0.0 - 5.0.3 de SEOPress.

¿Qué es la puerta de inseguridad SEOPress?

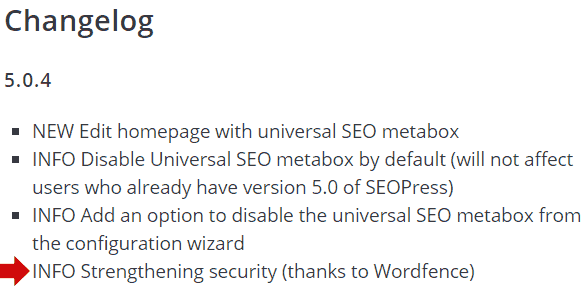

El registro de cambios oficial de SEOPress de todos modos no describió la vulnerabilidad ni reveló que había una puerta de inseguridad de seguridad.

Esto no es una crítica de SEOPress, solo noto que SEOPress ha descrito de manera vaga el inconveniente:

"INFO Fortalecimiento de la seguridad (gracias a Wordfence)"

Captura de pantalla del registro de cambios de SEOPress

El problema que afecta a SEOPress permite a cualquiera de los individuos autenticado que solo tenga credenciales de suscriptor actualizar el título y la descripción de cada publicación. Gracias a que esta entrada no era segura, ya que no se encontraba adecuadamente desinfectada para scripts y otras cargas no intencionales, un atacante podría cargar scripts maliciosos que entonces podrían usarse como parte de un ataque de scripts entre sitios.

publicidad

Lee abajo

Si bien la base de datos nacional de inseguridades ha calificado esta vulnerabilidad como media (posiblemente pues la puerta de inseguridad perjudica a websites que permiten registros de usuarios como suscriptores), WordFence advierte que un atacante podría "fácilmente" conseguir el poder de un portal de internet vulnerable en las circunstancias enumeradas.

WordFence dijo esto sobre la puerta de inseguridad de secuencias de comandos entre sitios (XSS):

"... Las inseguridades de secuencias de comandos entre sitios como esta pueden llevar a una variedad de acciones maliciosas como la creación de una nueva cuenta de gestor, inyección de webshell, redireccionamientos arbitrarios y más".

Los vectores de ataque de vulnerabilidad de Cross Site Scripting (XSS) generalmente están en áreas donde alguien puede entrar datos. Cualquier lugar donde alguien pueda ingresar información, como en un formulario de contacto, es una fuente potencial de una vulnerabilidad de seguridad XSS.

Se piensa que los desarrolladores de software deben "limpiar" las entradas, esto es, deben comprobar que las entradas no sean inesperadas.

Entrada de API REST insegura

Esta puerta de inseguridad especial se refería a la entrada en relación con la entrada del título y la descripción de un producto. Particularmente, se refería a la llamada API REST de WordPress.

La API REST de WordPress es una interfaz que permite que los complementos de WordPress interaccionen con WordPress.

Utilizando la API REST, un complemento puede interaccionar con un lugar de WordPress y cambiar las páginas.

La documentación de WordPress lo detalla así:

"Con la API REST de WordPress, puede hacer un complemento para otorgar una experiencia de administración absolutamente novedosa para WordPress, crear una nueva experiencia interactiva de interfaz de usuario o llevar su contenido de WordPress a aplicaciones completamente separadas".

publicidad

Lee abajo

Según WordFence, el punto final de la Interfaz de programación de aplicaciones REST de SEOPress WordPress se incorporó de forma insegura porque el complemento no limpió adecuadamente las entradas mediante este método.

Citas

Anuncio de la puerta de inseguridad de WordFence SEOPress

Entrada en la banco de información nacional de inseguridades sobre el tema de secuencias de comandos de sitios cruzados almacenados en SEOPress

Manual de la Interfaz de programación de aplicaciones REST de WordPress

[ad_2]

Deja una respuesta